Nu bedrijven datagestuurde bedrijfsmodellen gebruiken om de flexibiliteit te vergroten, zijn data lucratiever geworden voor cyberaanvallen. Zelfs als er verdedigingsmechanismen zijn ingesteld, blijven ransomware-aanvallen toenemen en worden de gegevens van organisaties met succes versleuteld. Alleen al in het eerste kwartaal van 2019 groeiden ransomware-aanvallen met 118% en werden nieuwe ransomware-families gedetecteerd. Back-ups zijn een van de meest, zo niet de belangrijkste, verdedigingen tegen ransomware. Maar als er sprake is van corruptie, zullen aanvallers het tegen u gebruiken. Geavanceerde ransomware richt zich nu op back-ups, wijzigt ze of verwijdert ze volledig, waardoor de laatste verdedigingslinie in gevaar komt en de kans op uitbetaling van losgeld wordt gemaximaliseerd. Ondanks het advies om geen losgeld te betalen, schat de FBI dat afpersers meer dan $ 1 miljard zullen verdienen.

Als het betalen van losgeld een onbetrouwbare hersteloptie is, waarom blijven organisaties dan betalen? Dat komt omdat herstel pijnlijk en tijdrovend kan zijn, zelfs als u back-ups hebt om van te herstellen. Bovendien hebben bedrijven geen zicht op de omvang van de schade, waardoor ze gedwongen zijn hun hele omgeving massaal te herstellen in plaats van alleen de getroffen gegevens te herstellen, wat uiteindelijk leidt tot meer gegevensverlies.Organisaties mogen niet worden gedwongen om losgeld te betalen met kostbare downtime. In plaats daarvan moeten ze erop kunnen vertrouwen dat hun back-ups snel worden hersteld met zo min mogelijk gegevensverlies en financiële gevolgen. Het ontwikkelen en testen van een sterk herstelplan voorafgaand aan een aanval zou een topprioriteit moeten zijn voor IT-organisaties.Het is belangrijk om te weten waar u op moet letten bij een back-up- en recovery oplossing en hoe u een effectief herstelplan voor ransomware kunt opstellen om ervoor te zorgen dat u snel kunt reageren op een cyberaanval zonder losgeld te betalen.

De juiste back-up- en hersteloplossing selecteren voor cyberbestendigheid

Het herstellen van bestanden vanaf een back-up zou uw veiligste en meest betrouwbare oplossing moeten zijn voor het herstellen van ransomware. Hoe bepaalt u welke leverancier van gegevensbescherming u het beste voorbereidt op een ransomware-aanval? Hoewel er geen one-size-fits-all-aanpak is, zijn er essentiële kenmerken van een plan voor ransomware-sanering waar alle organisaties rekening mee moeten houden:

1.Instant Recovery

De grootste pijn voor de meeste slachtoffers van ransomware is herstel. Organisaties vertrouwen vaak op complexe herstelacties in meerdere stappen die fouten kunnen maken en inefficiënt zijn, wat uiteindelijk tot meer downtime leidt. Hoe langer een herstel duurt, hoe meer impact de aanval heeft op de omzet, de productiviteit van medewerkers en de loyaliteit van klanten. Dit geldt voor elk beveiligingsincident, of het nu gaat om ransomware, een insider-inbreuk of een malafide werknemer.Er moet een sterke back-up- en hersteloplossing worden ontworpen voor snel, betrouwbaar noodherstel. Zelfs in het geval van een inbreuk op de beveiliging, moet het gemakkelijk zijn om de meest recente schone versie van uw gegevens te identificeren en terug te zetten naar de meest recente schone versie van uw gegevens, of u nu een volledig of gedeeltelijk systeemherstel moet uitvoeren en bedrijfssluitingen of kritieke systeemstoringen moeten voorkomen.Back-upgegevens moeten onmiddellijk beschikbaar zijn en u in staat stellen om onmiddellijk te herstellen zonder dat rehydratatie nodig is. Bovendien zorgt het gebruik van automatisering via API's voor meer flexibiliteit bij het herstellen en kan het zoeken en herstellen op grote schaal versnellen.

2. Native Immutable Filesystem

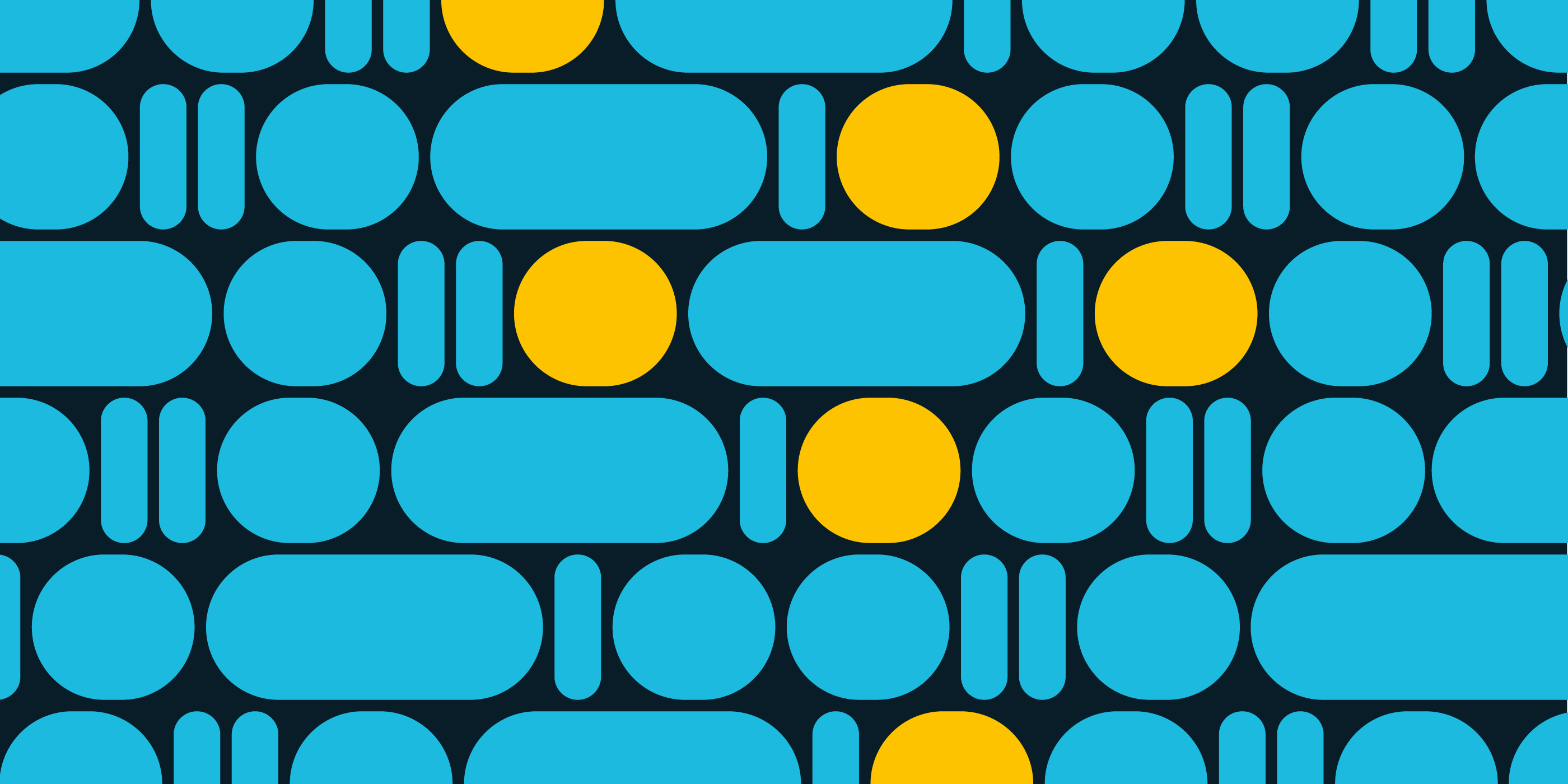

OEen van de redenen waarom bedrijven niet kunnen herstellen van een ransomware-aanval, is dat back-ups worden gecompromitteerd, waardoor IT-teams worden gedwongen het losgeld te betalen of te herstellen vanaf externe back-ups. Wees voorzichtig met leveranciers van gegevensbescherming die offsite back-ups adviseren als de primaire hersteloptie. Dit kan weken tot maanden duren om te herstellen en is vaak onderhevig aan uitdagingen op het gebied van gegevensintegriteit, wat leidt tot langere RTO's. Bovendien adviseren sommige back-upleveranciers om een geïsoleerd herstel te implementeren om ransomware aan te pakken. Hoewel dit een haalbare optie is, brengt het een grote kostenlast en beheerscomplexiteit met zich mee om te implementeren - beschouw het als gelijkwaardig aan de operationele en financiële overhead als een DR-infrastructuur.

Hoe kunt u ervoor zorgen dat uw online back-ups niet worden aangetast door ransomware? De beste en gemakkelijkste manier is om een back-up- en herstelleverancier te selecteren die alle applicaties en gegevens in een onveranderlijk formaat opslaat, wat betekent dat geen enkele externe klant gegevens kan lezen, wijzigen of verwijderen zodra deze zijn ingenomen. Back-upgegevens mogen op geen enkel moment beschikbaar zijn in lees-/schrijfmodus voor een externe client, omdat deze gegevens gemakkelijk kunnen worden beschadigd of verwijderd door een aanvaller.

Belangrijke vragen om leveranciers te stellen:

- Hoe kunt u garanderen dat uw back-ups niet gevoelig zijn voor ransomware?

- Slaat u uw back-ups op in native formaten die openstaan voor aanvallen?

- Heeft u een open lees/schrijf SMB- of NFS-share nodig voor back-uparchieven?

- Versleutelt u elke back-up en maakt u digitale vingerafdrukken om de integriteit te waarborgen?

3. Granular Impact Diagnosis

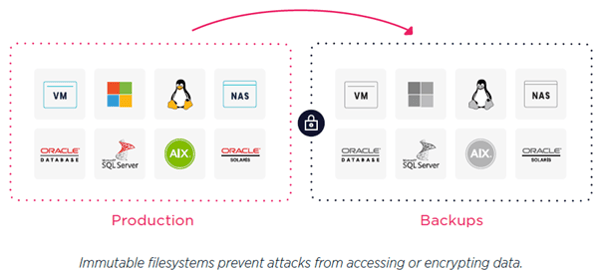

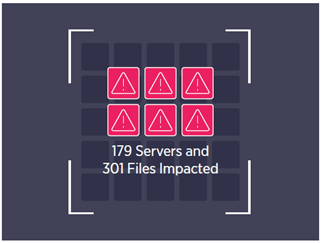

Het uitvoeren van het herstel is slechts een deel van het herstel. Weten welke applicaties en bestanden moeten worden hersteld en waar ze zich bevinden, is meestal moeilijker. Om gegevensverlies door een ransomware-aanval te minimaliseren, moeten IT-teams de impact ervan snel kunnen identificeren. Het handmatige proces voor het beoordelen van het getroffen oppervlak omvat doorgaans het doorzoeken van miljoenen bestanden om de omvang van de aanval te bepalen. Dit kan dagen tot weken duren en de meeste bedrijven nemen hun toevlucht tot massale herstelbewerkingen van de hele omgeving, inclusief compromisloze gegevens, om verdere vertragingen te voorkomen.

Technologieën die helpen bij het automatiseren van de beoordeling van de impact van een aanval en die een duidelijk beeld geven van welke applicaties en bestanden zijn versleuteld en waar deze zich bevinden, stellen IT-teams in staat om snel te herstellen op een gedetailleerder niveau. Dit minimaliseert het risico op gegevensverlies dat gepaard gaat met massale herstelacties.

Belangrijke vragen om leveranciers te stellen:

- Waarschuwt u de aanwezigheid van abnormale bestandstoegang en versleutelde bestanden

- Kunt u laten zien welke bestanden zijn getroffen door een ransomware-aanval?

- Staat u chirurgisch herstel op bestandsniveau toe van alleen getroffen bestanden en gegevens?

4. Multi-Layered Defense with Added Detection

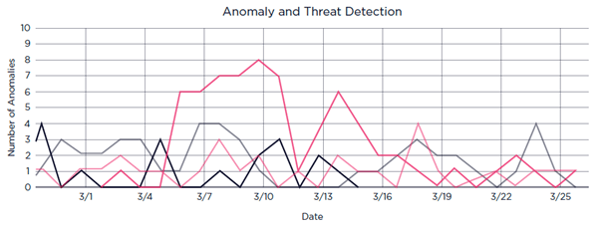

Ransomware wordt steeds geavanceerder, wat betekent dat zelfs de beste preventie-inspanningen u kwetsbaar kunnen maken voor een aanval. Volgens het Verizon Data Breach Investigations Report (DBIR) van 2019 duurde het ontdekken van 56% van de geanalyseerde inbreuken maanden of langer.3 Vertraagde detectie kan rechtstreeks van invloed zijn op de integriteit van back-up- en herstelgegevens. Moderne technologieën die gebruikmaken van machine learning-modellen kunnen helpen bij het detecteren van beveiligingsbedreigingen door middel van diepgaande analyse van bestandssystemen en inhoudsgedrag. Back-ups bevatten uitgebreide metadata die veilig kunnen worden geanalyseerd om afwijkende activiteit te detecteren en te genereren met op ML gebaseerde technologieën als uw laatste verdedigingslinie als aanvulling op uw realtime detectie- en preventietools. Wanneer ongebruikelijk gedrag zoals ransomware wordt gedetecteerd, moeten IT-teams onmiddellijk worden gewaarschuwd om het herstel te onderzoeken en indien nodig te versnellen.

SSommige leveranciers gebruiken op handtekeningen gebaseerde detectie die patronen en reeksen vergelijkt met een systeem van bekende malwarevarianten. Dit is echter niet altijd een effectieve aanpak, aangezien ransomware gemakkelijk muteert. Bovendien is op handtekeningen gebaseerde detectie alleen geldig als u niet het eerste slachtoffer bent. De meeste ransomware-aanvallen gebruiken een morphing- en code-obfuscation-benadering met een zero-day-handtekening, dus op handtekeningen gebaseerde detectie is pas geldig na het eerste slachtoffer. Een betere aanpak is om een leverancier te selecteren die op gedrag gebaseerde detectie toepast, die nog steeds zero-day ransomware-aanvallen zal opvangen.

Belangrijke vragen om leveranciers te stellen

-

Welke methode gebruikt u om ransomware-aanvallen te detecteren?

-

Maakt uw platform gebruik van op ML gebaseerde technologieën?

Ransomware Remediation Checklist

De mogelijkheid om snel de impact van een cyberaanval te identificeren en te herstellen is het doel van elk ransomware-saneringsplan. Om snel herstel te garanderen en ervoor te zorgen dat de bedrijfsdoelen na een aanval nog steeds worden gehaald, moeten IT-teams hun reactiestrategie in kaart brengen en grondig testen.

Hier zijn voorgestelde stappen die u kunt nemen in het geval dat u door ransomware bent geraakt:

-

Isoleer het geïnfecteerde apparaat van het netwerk

Het succes van een ransomware-aanval hangt af van hoe snel deze zich over uw netwerk kan verspreiden. Een snelle reactie kan de impact op uw organisatie sterk verminderen en verspreiding van de infectie voorkomen. Om de infectie te isoleren, moet u onmiddellijk alle gecompromitteerde apparaten afsluiten en loskoppelen van het netwerk en eventuele gedeelde opslag. Schakel ook alle apparaten uit die niet zijn geïnfecteerd om de schade te beperken.

-

Zorg ervoor dat back-ups niet zijn aangetast

RRansomware wordt steeds geavanceerder, waardoor de integriteit van back-ups een groter risico loopt. Om uw back-ups te beschermen, moeten back-upgegevens onveranderlijk zijn. Dit betekent dat zodra gegevens zijn geschreven, deze nooit beschikbaar zijn in de lees- / schrijfmodus voor externe clients en niet kunnen worden gelezen, gewijzigd of verwijderd door een aanvaller op uw netwerk. Dit is de enige manier om herstel te garanderen wanneer productiesystemen worden gecompromitteerd.

Pauzeer bovendien alle back-ups totdat u begrijpt waar de infectie vandaan komt en alle forensische beveiligingsonderzoeken hebt voltooid en uiteindelijk de meest recente schone snapshots hebt geïdentificeerd.

-

Identificeer de infectie

Het is van cruciaal belang om te begrijpen hoe wijdverbreid de infectie is om deze te verzegelen. Een beginpunt is om te beoordelen waartoe de eerste geïnfecteerde machine toegang had. Een andere optie is om het ransomware-register te controleren, dat alle versleutelde bestanden vermeldt, zodat de software weet welke bestanden moeten worden ontsleuteld zodra het losgeld is betaald. Raadpleeg uw beveiligingsteam of specialisten om het forensisch onderzoek uit te voeren.

-

Controleer de bewaartijd

It may be advantageous to extend retention times of your backups during impact analysis and remediation. Short retention times increase the risk of backups expiring prior to the completion of remediation efforts. Extending retention times will help ensure recovery to the most recent clean state prior to the infection.

-

Activeer uw reactieplan

Ten slotte is het tijd om uw incidentresponsteam in te schakelen, de belangrijkste belanghebbenden op de hoogte te stellen en uw opties te evalueren, zodat u uw gegevens kunt ophalen en weer online kunt gaan. Dit zijn de acties waaruit u kunt kiezen:

Optie 1: Herstel uw bestanden vanaf een back-up. De meest betrouwbare manier om te herstellen van een ransomware-aanval zonder losgeld te betalen, is door de getroffen machines te herstellen naar de meest recente schone staat. Daarom is het hebben van een uitgebreid back-upplan dat regelmatig wordt getest, van cruciaal belang voor elk effectief ransomware-responsplan.

Houd er rekening mee dat niet alle oplossingen voor gegevensbescherming uw back-ups beschermen in het geval van een aanval en dat back-ups in gevaar kunnen komen. Daarom wordt het ten zeerste aanbevolen om een oplossing te kiezen die voorkomt dat ransomware uw back-upgegevens ooit wijzigt, terwijl u ook snel herstelt en een grotere zichtbaarheid biedt.

Optie 2: Probeer een decryptor te vinden. Zodra je de exacte soort ransomware hebt bepaald, kan het mogelijk zijn om een decryptor te vinden via sites van derden. Nieuwere versies van ransomware zijn echter geavanceerder en muteren snel, waardoor het minder waarschijnlijk is dat er een decryptor beschikbaar is. Bovendien, wanneer u vertrouwt op een decryptor van derden, loopt u het risico extra malware te downloaden, dus het is geen betrouwbare of aan te raden oplossing.

Optie 3: Doe niets en accepteer het gegevensverlies. Organisaties die voorafgaand aan de aanval geen sterke back-upstrategie hebben of geen decryptor kunnen vinden, kunnen ervoor kiezen hun bestanden niet te herstellen. Natuurlijk moet er dan een sterk plan voor ransomware-sanering worden ontwikkeld, getest en ingevoerd om een snel herstel te garanderen in het geval van een toekomstige aanval.

Optie 4: Onderhandel en betaal het losgeld. Voor degenen die alle andere opties hebben geprobeerd en hun bestanden niet kunnen herstellen, lijkt het betalen van het losgeld misschien de enige haalbare oplossing. De FBI en de meeste beveiligingsexperts waarschuwen met klem tegen het betalen van losgeld, omdat dit niet garandeert dat u al uw gegevens of een deel ervan terugkrijgt. Uit een rapport van CyberEdge Group uit 2019 blijkt dat 17% van de organisaties die ervoor hebben gekozen om het losgeld te betalen, nooit toegang hebben gekregen tot hun versleutelde gegevens of geïnfecteerde systemen.5 Het betalen van het losgeld stimuleert ook toekomstige aanvallen – mogelijk tegen een hoger losgeld – waardoor uw bedrijf zelfs nog meer risico en bestendigt de cyclus van aanvallen door de slechte actoren te belonen.

-

Stel de omvang van de infectie vast

Om gegevensverlies door een ransomware-aanval te minimaliseren, moeten IT-teams snel de getroffen applicaties en bestanden kunnen identificeren - een proces dat met legacy-technologie dagen tot weken kan duren. Het is echter van cruciaal belang om eerst vast te stellen welke applicaties en bestanden zijn getroffen en waar op gedetailleerd niveau terug te draaien. Dit minimaliseert het risico op gegevensverlies dat gepaard gaat met massale herstelacties met niet-gecompromitteerde gegevens.

-

Waarschuw de autoriteiten

Informeer na een aanval wetshandhavers, klanten en andere noodzakelijke autoriteiten. Bepaalde organisaties kunnen wettelijk verplicht zijn autoriteiten en gebruikers op de hoogte te stellen; dit is sterk afhankelijk van uw bedrijf, branche en locatie.

Source: 2021 Rubrik: How to develop a ransomware remediation plan

- McAfee Labs Threats Report, August 2019. McAfee,

www.mcafee.com/enterprise/en-us/assets/reports/rp-quarterly-threats-aug-2019.pdf. - Fall 2019 OCR Cybersecurity Newsletter: What Happened to My Data?: Update on Preventing, Mitigating and Responding to Ransomware. The U.S. Department of Health and Human Services,

https://www.hhs.gov/hipaa/for-professionals/security/guidance/cybersecurity-newsletter-fall-2019/index.html - 2019 Data Breach Investigations Report. Verizon,

https://enterprise.verizon.com/resources/reports/2019-data-breach-investigations-report.pdf - Alessandrini, Adam. RANSOMWARE: Hostage Rescue Manual. KnowBe4, 2016,

www.wired.com/wp-content/uploads/2016/03/RansomwareManual-1.pdf - 2019 Cyberthreat Defense Report, CyberEdge Group, LLC.

https://cyber-edge.com/wp-content/uploads/2019/03/CyberEdge-2019-CDR-Report.pdf

Wil je jouw wereld een stukje slimmer maken?

Neem dan contact op met Cedric Jacott

Related Articles

Cybersecurity & Continuïteit: Isolated Recovery Environment as a Service

27/03/2025

Cybersecurity & Continuïteit: BaaS alleen is niet genoeg

25/03/2025

Cyberaanval? De impact is groter dan je denkt

23/03/2025

Detectie en isolatie: voorbereiden op een cyberaanval

18/03/2025

Cybersecurity & Continuïteit: Isolated Recovery Environment as a Service

27/03/2025

Cybersecurity & Continuïteit: BaaS alleen is niet genoeg

25/03/2025

Cyberaanval? De impact is groter dan je denkt

23/03/2025

Detectie en isolatie: voorbereiden op een cyberaanval

18/03/2025